-

ESG-rapportering

Hos Grant Thornton rådgiver vi i bæredygtighed fra A til Z: Uanset om I har brug for sparring, hjælp til datagrundlaget eller en komplet ESG-rapport, står vores specialister klar til at rådgive.

-

Klimaregnskab

Hos Grant Thornton hjælper vi dig godt i gang – uanset om du driver en mindre virksomhed, eller om din virksomhed allerede er langt med ESG-rapportering.

-

Frivillig ESG-rapportering (VSME)

Vil din virksomhed arbejde mere strategisk med bæredygtighed og ESG – uden at være underlagt de lovpligtige CSRD-krav? Så er VSME-standarden et godt sted at starte.

-

Lovbestemt ESG-rapportering (CSRD)

CSRD stiller omfattende krav til ESG-rapportering. Alle større virksomheder i EU – og senere også visse udenlandske virksomheder med aktivitet i EU – bliver omfattet.

-

Dobbelt væsentlighedsanalyse

En dobbelt væsentlighedsanalyse viser, hvordan din virksomhed påvirker omverdenen, og hvordan omverdenen påvirker din virksomhed.

-

Bæredygtighedsstrategi

Vi hjælper jer med at skære igennem kompleksiteten og komme godt fra start. I får indsigt i krav og muligheder samt de kompetencer, den viden og de værktøjer, der skal til for at omsætte bæredygtighed til konkret praksis.

Virksomheder bliver i stadigt højere grad afhængige af teknologi og IT-systemer, der styrer driften, og derfor stoler vi ofte blindt på de teknologiske værktøjer, vi bruger i hverdagen. Men hvis kontrollen med systemerne svigter og efterlader en virksomhed sårbar, kan det indbyde til både bevidst og ubevidst misbrug af systemerne hos dem, der i fagsprog kaldes insidere.

De teknologiske fremskridt sker hurtigere og hurtigere og i takt med, at IT-systemer udvikles, forfines og får større indflydelse på vores hverdag og arbejdspladser, stiller det også større krav til kontroller og den tekniske sikkerhed.

Engang foregik det hele manuelt, når virksomheder skulle håndtere fakturaer, overføre data til leverandører eller udføre lignende arbejdsprocesser. Men mange steder klares den slags i dag næsten automatisk via de tekniske systemer, virksomheden benytter sig af.

Derfor er virksomheder i 2021 i langt højere grad afhængige af stærke kontrolmiljøer, som sikrer, at systemerne virker og bruges efter hensigten. Ellers risikerer man som virksomhed at stå som svageste led i selskab med teknologien – og at gøre sig selv sårbar over for ubevidst eller bevidst misbrug af manglende kontroller, som kan koste virksomheden dyrt.

Mennesker og teknologi på godt og ondt

Når nye teknologier og kontrolsystemer tages i brug af mennesker, sker det typisk gennem nogle klassiske faser. Først bliver vi bekendte med teknologien, siden bliver vi øvede, og til sidst bliver den en integreret del af vores hverdag, hvor vi dårligt skænker det en tanke. Det skyldes ikke mindst, at teknologien løbende bliver fintunet til vores daglige behov.

Tænk eksempelvis på sikkerhedsforanstaltningerne og kontrollerne i en bil. Hvor man tidligere skulle tjekke olietryk og bremsevæske manuelt, er bilteknologien siden blevet forfinet til at foregå mere automatisk og ubevidst. Derfor forventer vi i dag som en ubevidst og naturlig ting, at bilen giver en melding, hvis noget er galt, og en kontrolhandling skal foretages. Men hvad stiller man op, hvis kontrollerne, vi ubevidst stoler på i hverdagen, ikke virker efter hensigten?

Der kan være mange forklaringer på manglende eller svigtende kontroller, og menneskelige fejl vil ofte være én af dem. Mennesker har fra naturens side indbyggede svagheder, og derfor hænder det, at mennesker ubevidst eller bevidst omgår eller udnytter svage eller manglende kontroller. Den slags mennesker kaldes i fagsprog for insidere.

De tre angrebsvinkler

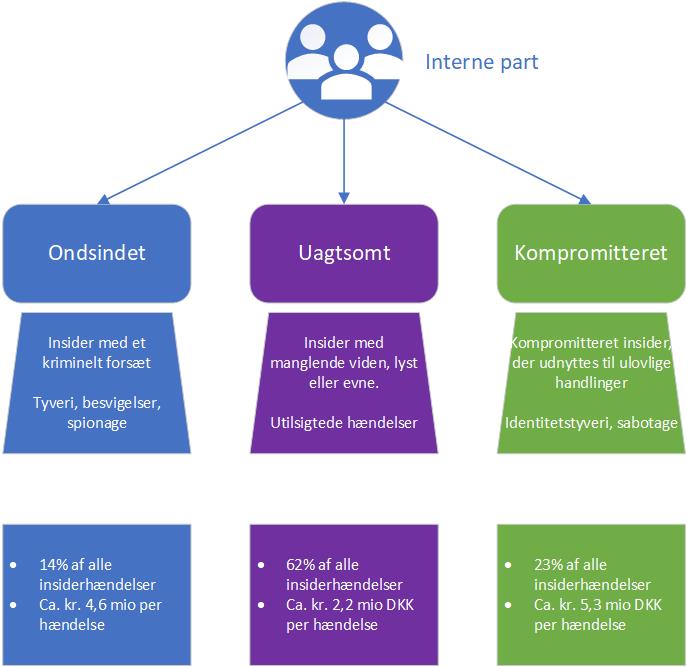

Inden for cybersikkerhed benytter vi tre termer for den måde, en virksomheds svagheder kan udnyttes / angribes indefra. Handlingen foretages af en ’intern part’, der kan være en medarbejder, konsulent, leverandør eller anden, der har adgang til virksomhedens følsomme oplysninger eller værdier.

- Ondsindet – Der er en intern part, der vil stjæle fra eller ødelægge en virksomhed. Dette kan være via tyveri, besvigelser eller spionage.

- Uagtsomt – Den interne part er doven, uvant i opgaven, er under arbejdspres eller ukendt med korrekt anvendelse af oplysninger.

- Kompromitteret – Den interne parts personlige oplysninger, såsom adgangskoder eller oplysninger, er blevet stjålet eller den interne parts identitet bliver misbrugt af andre.

Et nyligt internationalt studie[1] fra 2020 viser, at blandt de tre typer af angreb, tegner ’Uagtsomt’ sig for 62% af alle hændelser, mens kun 14% er ’Ondsindet’ og 23% er ’Kompromitteret’.

Undersøgelsen viser også, at vi i Europa heldigvis ligger bedre i forhold til Nordamerika, Mellemøsten og Asien, men der er ingen grund til at tro, at vi i Europa bliver fravalgt som mål. Årsagen skal nok findes i, at vi i Europa er længere fremme med at udarbejde politikker, procedurer og kontroller og uddanne vores medarbejdere.

I vores arbejde møder vi ofte ’tillid’ som en nøglekontrol i forhold til håndtering af den ’interne part’. ”Vi har et godt samarbejde med vores IT-leverandør gennem 10 år, og de kender os godt..”, hører vi ofte, når vi rådgiver eller foretager revision. ”Karsten er en betroet medarbejder, der har styr på det hele.” er også ofte hørt.

Tillid er godt, og i Danmark er tillid en mærkesag, men tillid kan udnyttes.

Tillid er godt – kontrol kan hjælpe

Når vi laver systemer og procedurer, kan kontroller godt implementeres, uden at det går ud over tillid. Og oftest reagerer medarbejderne positivt på kontrol, hvis de kan se, at den hjælper dem med at udføre deres opgaver bedre. Særligt i komplekse processer kan en fire-øjne kontrol eller systemisk understøttelse hjælpe medarbejderen med at have tillid til systemet, og at der ikke kan ske utilsigtede hændelser.

Opdag truslerne i tide

Hvordan sikrer man sig så bedst mod en tilsigtet eller utilsigtet insiderhandling i virksomheden? Vi vil opstille fem ting, virksomhederne kan gøre for at forhindre eller minimere risikoen for insiderhandlinger:

- Uddannelse

Sørg for at medarbejdere er trænet og uddannet i de systemer og processer, de skal bruge. Træning er vigtig for at skabe en ensartet betjening af systemer og processer og minimerer risikoen for, at skyggesystemer eller -processer opstår. Sørg også for at medarbejderne er trænet i relevant lovgivning eller krav i kontrakter. - Sikring af udstyr

Sørg for at den pc, tablet, telefon eller applikation, som medarbejderne skal bruge, er sikret. Er den bærbare krypteret? Er der tydelige og ensartede retningslinjer for brug af udstyr, systemer og applikationer i virksomheden? - Send sikkert

Er der etableret automatisk kryptering af oplysninger, når de sendes over internettet? Er de apps, services og hjemmesider, som I kommunikerer med, sikret, så uvedkommende ikke kan få adgang til følsomme oplysninger? - Kan IT-sikkerhedspolitikken overholdes?

Har I som ledelse været klare og tydelige i jeres IT-sikkerhedspolitik – og er der bygget kontroller ind i virksomheden, som sikrer, at (væsentlige) kontroller skal overholdes? Kan I som virksomhed se, hvis en medarbejder bryder IT-sikkerhedspolitikken? - Holder I systemerne opdaterede?

Sørg for at I selv eller jeres IT-leverandør opdaterer jeres systemer og enheder periodisk og også straks ved kritiske opdateringer. Ondsindede personer scanner konstant efter sårbare enheder, og en kompromitteret enhed er en nem vej ind til følsomme oplysninger.

Ledelsen står med ansvaret

Uanset om en virksomhed har en stor, lille eller outsourcet IT-afdeling, er det i sidste ende en virksomheds ledelse, der står tilbage med ansvaret for at sikre sunde og stærke kontrolmiljøer. Det er ledelsen, der bestemmer brugen af systemer, hvem der har adgang til hvad, og hvordan man kontrollerer for de alvorlige sikkerhedsfejl, der i værste tilfælde kan true virksomheden på dens eksistens.

Hos Grant Thornton kan vi hjælpe med at finde svar på, hvor sårbar din virksomhed er over for insider-trusler. Vi kan hjælpe med at gennemgå aftaler, ydelser, politikker, kontroller og logs for at se, om der er grund til bekymring.

Protokollerne skal strammes lige tilpas, så ledelsen hverken drukner i uendelige administrative opgaver og logs, men samtidig kan finde ro i sindet ved visheden om et sikkert og kontrolleret miljø, hvor risikoen for insidere – bevidste og ubevidste – er så godt som elimineret.

[1] Ponemon Report 2020 cost of insider threat global report